内网概述

内网也称为局域网(Local Area Network,LAN),指在某一区域内由多台计算机互联成的计算机组。

局域网可以实现文件管理、应用软件共享、打印机共享、电子邮件和传真通信服务等功能。

内网是封闭型的,可以由办公室的两台计算机组成,也可以由一个公司内的上千台计算机组成,例如:银行、学校、企业工厂、政府机关、网吧等等。

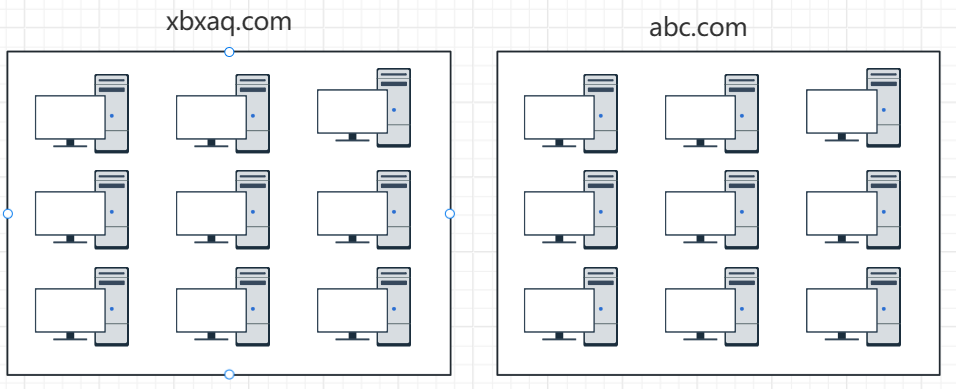

工作组

工作组(work group ),在一个大的单位内,可能会有成百上千台电脑互相连接组成局域网,它们都会在“网络(网上邻居)”内列出,如果对这部分电脑不分组,将很难管理。为了解决这边部分问题,便有了工作组的概念,将这部分电脑按照功能或部门分别列入不同的工作组,例如:技术部的电脑列入“技术部”工作组中,行政部的电脑都列入“行政部”工作组中,如果要访问某个部门的资源,可以在“网络”里找到对应部门的工作组。

注意:工作组并不存在真正的集中管理作用,工作组里的所有计算机都是对等的,也就是没有服务器和客户机之分。

域环境

为了解决工作的不方便性,提出了域的概念

**域(Domain):**是一个有安全边界的计算机集合,安全边界是指在两个域中,一个域中的用户无法访问另一个域中的资源。相比于工作组而言,他有一个更加严格的安全管理控制机制,如果想要访问域内的资源,必须拥有一个合法的身份登陆到该域中,而对域内的资源拥有怎样的权限,还取决在该域中的用户身份。

**域控制器(Domain Controller,DC):**是一个域中的一台类似管理服务器的计算机,相当于单位的门卫,DC负责每一台计算机联入和用户的验证工作,域内计算机如果想要相互访问,首先经过DC的审核。

单域:一般具有固定地址位置的公司,建立一个域就可以满足。在一个域内要建立两个域服务器,一个作为DC,一个是备份DC。如果没有第二个备份DC,一旦DC瘫痪,则域内的其他用户就不能登录到该域,因为活动目录的数据库是存储在DC中的。而有另一台备份域控制器(BDC)则至少该域还可以正常使用,在BDC使用期间,把瘫痪的DC回复正常就可以了。

**活动目录(active directory,AD):**是域环境中提供目录服务的组件,目录为存储有关网络对象(例如用户、组、计算机、共享资源、打印机和联系人等)的信息。目录服务是帮助用户快速准确的从目录中查找到它所需要的信息的服务。如果将企业的内网看成是一本字典,那么内网里的资源就是字典的内容,活动目录就相当于字典的索引。

即活动目录存储的是网络中所有资源的快捷方式,用户通过寻找快捷方式而定位资源。

**父域:**出于管理及其他需求,需要在网络中划分多个域,第一个域称为父域,各分部的域称为该域的子域。如果把不同地理位置的分公司放在同一个域内,那么他们之间的信息交互所花费的时间是比较长的,而且占用的带宽是比较大的(因为在同一个域内,信息交互的条目是很多的,且不需要压缩;而在域和域之间,信息交互的条目相对较少,而且压缩)。处于安全策略的考虑,因为每个域都有自己独有的安全策略,例如:一个公司的财务部门希望特有的安全策略,那么就可以将财务部门做成一个子域来管理。

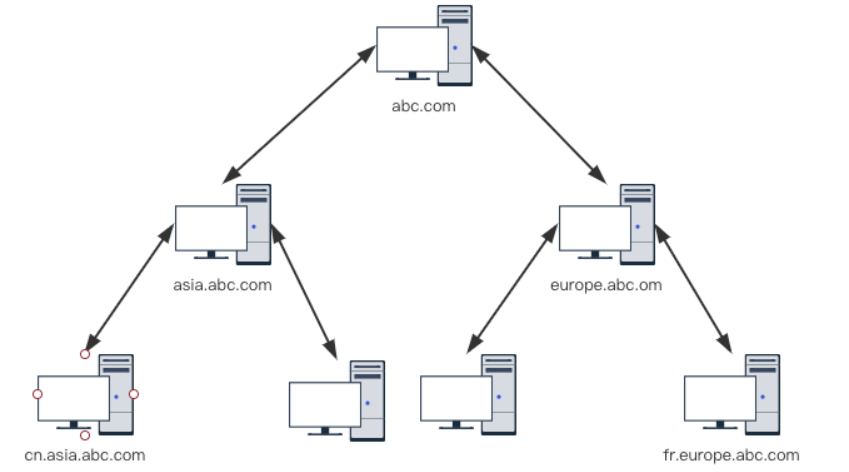

**域树:**指若干个域通过建立信任关系组成的集合,一个域管理员只能管理本域的内部,不能访问或者管理其他域,两个域之间相互访问则需要建立信任关系(trust relation)。信任关系是连接在域与域之间的桥梁,域树内的父域与子域之间不但可以按需要相互进行管理,还可以跨网分配文件和打印机等设备资源,使不同的域之间实现网络资源的共享与管理,以及相互通信和数据传输。

在一个域树中,父域可以包含很多子域,子域是相对父域来说的,指域名的每一个段。子域只能使用父域作为域名的后缀,也就是说在一个域树中,域的名字是连续的。

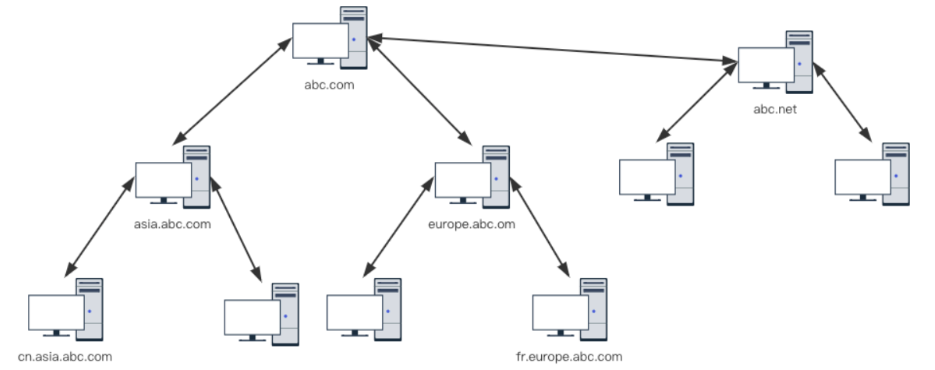

**域树林:**指的是若干个域树通过建立信任关系组成的集合,通过域树之间建立的信任关系来管理和使用整个森林中的资源,从而保持了原有域自身原有的特性。

DNS 域名服务器(domain name server)

DNS域名服务器是进行域名(domain name)和与之相对应的IP地址(IP address)转换的服务器。一般情况下,在内网渗透中,通过寻找DNS服务器来定位域控制器,因为通常情况下DNS服务器和域控制器会处在同一台机器上。

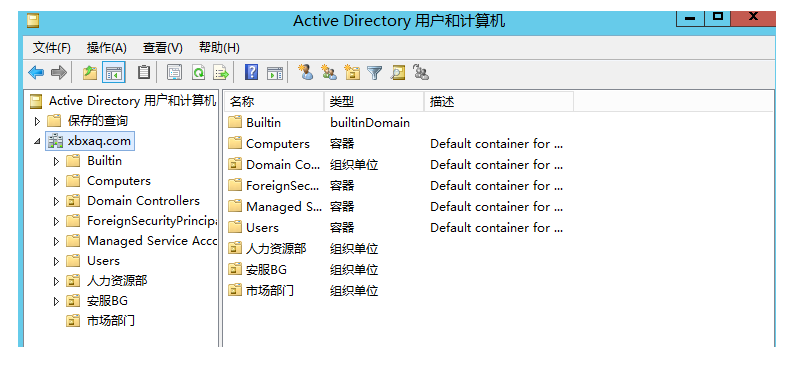

逻辑结构

在活动目录中,管理员可以完全忽略被管理对象的具体地理位置,而将这些对象按照一定的方式放置在不同的容器中,由于这种组织对象的做法不考虑被管理对象的具体地理位置,所以这种组织框架称为“逻辑结构”。

活动目录的逻辑结构包括组织单元(OU)、域(domain)、域森林(forest)。在域树内的所有域共享一个活动目录,这个活动目录内的数据分散地存储在各个域内,且在每一个域内只存储该域内的数据。

活动目录主要功能

- 账户集中管理 ,所有的账户均存在服务器上,方便对账户的重置密码。

- 软件集中管理,统一推送软件,统一安装网络打印机等,利用软件发布策略分发软件,可以让用户自由选择安装软件。

- 环境集中管理,利用AD可以统一客户端桌面、TCP/IP等设置。增强安全性,统一部署杀毒软件和扫毒任务,集中化管理用户的计算机权限、统一制定用户密码策略等,可监控网络,资料统一管理。

- 更可靠,更少的宕机时间,例如:利用AD控制用户访问权限,利用集群、负载均衡等技术对文件服务器进行容灾设定,更可靠,宕机时间更少。

- 活动目录为Microsoft统一管理 的基础平台,其他isa,exchange,sms等服务都依赖于这个基础平台。

AD和DC的区别

- 如果网络规模较大,就会考虑把网络种的众多对象,例如:计算机、用户、用户组、打印机等,分门别类、井然有序的放在一个大仓库中,并做好检索信息,以利于查找、管理和使用这些对象(资源),这个有层次结构的数据库就是活动目录的数据库,简称为AD库

- 把存放有活动目录数据库的计算机称为DC,所以要实现域环境,就是安装AD,当内网中的一台计算机安装AD后,它就变成了DC。

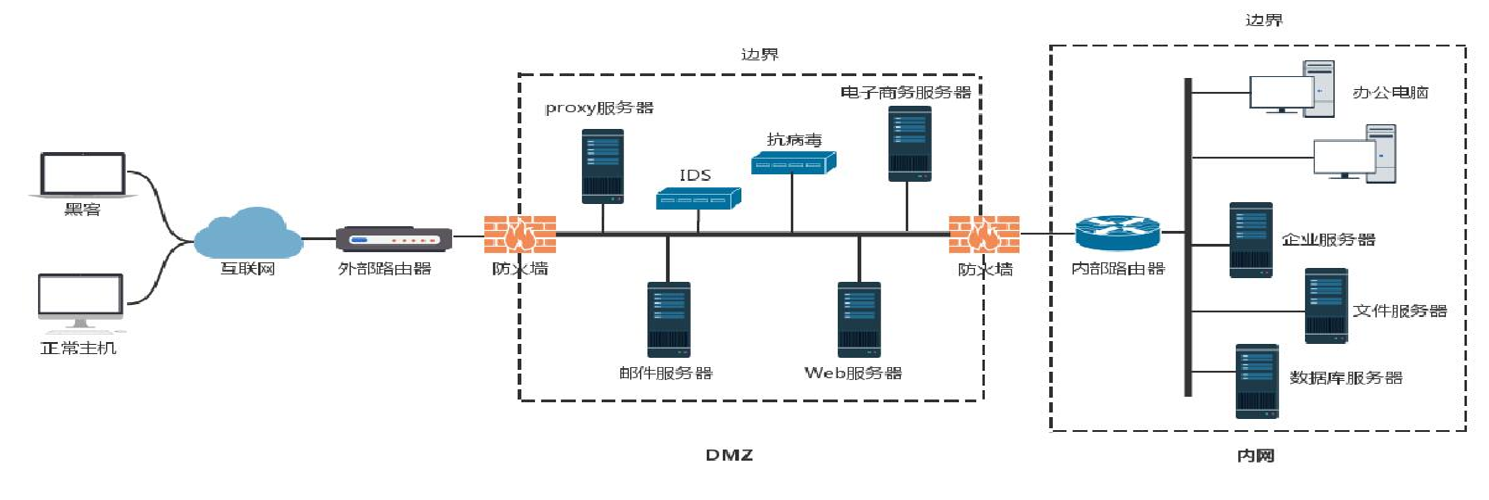

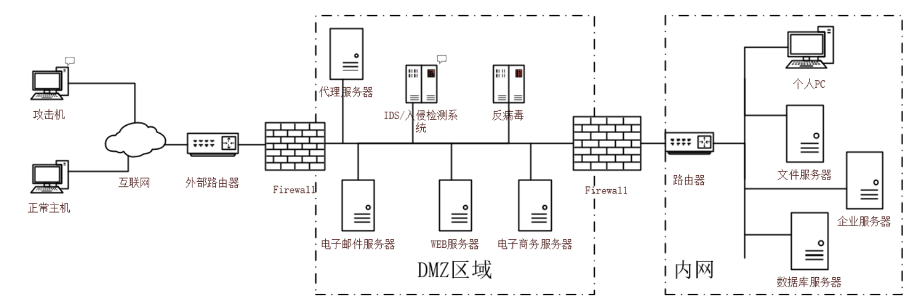

安全域的划分

- 安全域划分的目的是将一组安全等级相同的计算机划入同一个网段内,这一网段内的计算机拥有相同的网络边界,在网络边界上采用防火墙部署来实现对其他安全域的NACL(网络访问控制策略),允许哪些IP访问此域、不允许哪些访问此域等等设置,使其风险最小化,当发送攻击时可以将威胁最大化隔离,减少对域内计算机的影响。

DMZ

- DMZ区被称为“隔离区”,也称“非军事区”,为了解决安装防火墙后外部网络不能访问内部网络服务器的问题,而设立的一个非安全系统与安全系统之间的缓冲区

- 该缓冲区位于企业内部网络和外部网络之间的小网络区域内,在这个小网络区域内可以放置一些必须公开的服务器设备,如企业web服务器、FTP服务器等

- 有了该缓冲区,则有效的保护了内部网络,因为这种网络部署,比起一般的防火墙方案,对攻击者来说又多了一道关卡。

屏蔽功能

-

内网可以访问外网

内网的用户可以自由地访问外网,防火墙只需要执行NAT

-

内网可以访问DMZ

此策略使内网用户可以使用或管理DMZ区的服务器

-

外网不能访问内网

内网存放了公司内部数据,这些数据是不允许外网用户访问的

-

外网用户可以访问DMZ区

DMZ区域的服务器需要为外界提供服务,所以外网必须可以访问DMZ,外网访问DMZ区域需要防火墙完成对外地址到服务器实际地址的转换

-

DMZ区域不能访问内网

如不执行此策略,当攻击者入侵DMZ区域后,内部网络将不受保护

-

DMZ区域不能访问外网

DMZ区域的服务器只需要接受请求,并不需要主动上网

域中计算机分类

域中计算机分为域控制器、成员服务器、客户机、独立服务器

- 域控制器是存放活动目录数据库的,是域中必须有的,而其他三种则不是必须的

- 最简单的域可以只包含一台计算机,这台计算机就是该域的域控制器

- 域中各个服务器的角色是可以改变的,例如:域服务器在删除活动目录时,如果是域中最后一个域控制器,则该域服务器会成为独立服务器;如果不是域中唯一的域控制器,则将使该服务器成为成员服务器。同时独立服务器既可以转为域控制器,也可以加入到某个域成为成员服务器。

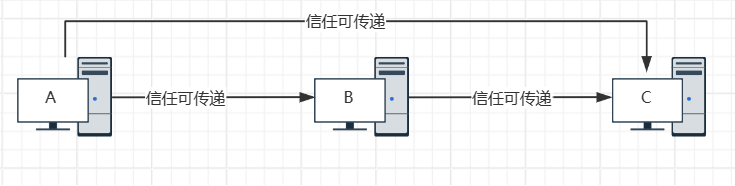

域信任关系

域是安全边界,若无信任关系,域用户账户只能在本域中进行使用。信任关系在两个域之间架起了一座桥梁,使得域用户账户可以跨域使用。

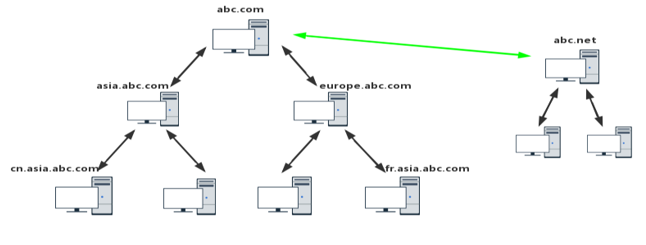

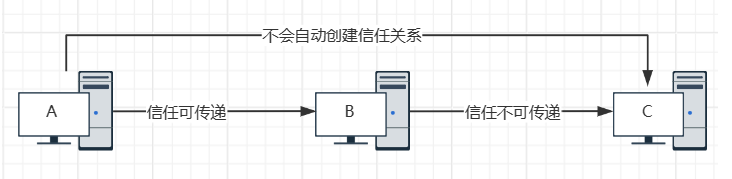

信任关系分为可传递和不可传递

可传递:如果A域和B域之间的信任为可传递,B域和C域之间的信任也是可传递的,那么A域和B域之间就会自动创建信任关系

不可传递:如果A域和B域之间的信任是不可传递的,或者B域和C域之间的信任是不可传递的,那么A域和C域之间不会自动建立信任关系

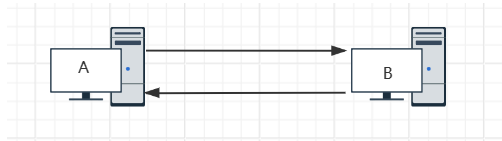

单双向信任

单向信任是在两个域之间创建的单向信任,这代表在A域和B域之间的单向信任中

1、A域中的用户可以访问B域中的资源

2、B域中的用户无法访问A域中的资源

单向信任可以是不可传递信任,也可以为可传递信任,这取决于创建的信任类型。

双向信任为林(域树)中所有域信任都是双向的、可传递的的信任。创建新的子域时,系统将在新的子域和父域之间自动创建双向可传递信任。

在双向信任中,A域信任B域,并且B域信任A域,这代表可以在两个域之间双向传递身份验证请求。

内外部信任

内部信任指的是在同一个林中域之间的信任关系,这种信任关系是可传递的。

外部信任指的是不同林之间域的信任关系,这种信任关系是单向或者双线不可传递的。