云安全

云安全概述

阿里云概述

亚马逊AWS概述

云计算导论

云计算概述

云计算的关键技术

虚拟化

分布式文件系统

云存储

数据处理

并行计算

OpenStack

容器

Kubernetes概述

Serverless

Hadoop

云原生

云数据中心

微服务

对象存储OSS

云存储

对象存储

对象文件(Object)

存储桶(存储空间)

通过外网访问OSS

存储桶漏洞

STS访问OSS

权限与访问控制

访问控制

Bucket&RAM Policy

预签名

Docker

01docker概述

02docker安装

03目录结构

04基础操作

05底层原理【理论】

06底层原理【实践】

07DockerFile

08容器反查Dockerfile

09Docker 逃逸

-

+

首页

访问控制

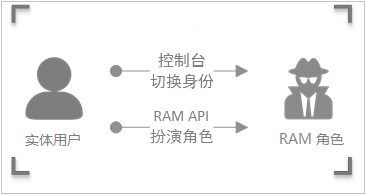

访问控制RAM(Resource Access Management)是阿里云提供的管理用户身份与资源访问权限的服务。 ## 功能 > 统一管理访问身份及权限 **集中式访问控制** - 集中管理RAM用户:管理每个RAM用户及其登录密码或访问密钥,为RAM用户绑定多因素认证MFA(Multi Factor Authentication)设备。 - 集中控制RAM用户的访问权限:控制每个RAM用户访问资源的权限。 - 集中控制RAM用户的资源访问方式:确保RAM用户在指定的时间和网络环境下,通过安全信道访问特定的阿里云资源。 **外部身份集成** - [单点登录SSO(Single Sign On)](https://help.aliyun.com/zh/ram/user-guide/sso-overview#concept-etn-fjc-mfb):支持阿里云与企业身份提供商IdP(Identity Provider)进行用户SSO或角色SSO,使用企业IdP中的账号登录阿里云。 - [钉钉账号集成](https://help.aliyun.com/zh/ram/user-guide/bind-a-dingtalk-account-to-a-ram-user#task-2171347):为RAM用户绑定一个钉钉账号,然后就可以使用该钉钉账号登录阿里云。 - SCIM用户同步:通过SCIM协议将企业内部账号同步到RAM。更多信息,请参见[通过SCIM协议将企业内部账号同步到阿里云RAM](https://help.aliyun.com/zh/ram/user-guide/synchronize-accounts-from-an-enterprise-internal-system-to-ram-based-on-scim#task-2471389)。 > 精细多元的权限设置能力 **丰富的权限策略** : RAM提供了多种满足日常运维人员职责所需要的系统权限策略。如果系统权限策略不能满足您的需求,您还可以通过图形化工具快速地创建自定义权限策略。 **精细的控制粒度** : - 支持在资源级和操作级向RAM用户、RAM用户组和RAM角色授予访问权限。 - 支持根据请求源IP地址、日期时间、资源标签等条件属性创建更精细的资源访问控制策略。 - 支持指定授权范围为整个阿里云账号或指定资源组。 ## STS 阿里云STS(Security Token Service)是阿里云提供的一种临时访问权限管理服务。RAM提供RAM用户和RAM角色两种身份。其中,RAM角色不具备永久身份凭证,而只能通过STS获取可以自定义时效和访问权限的临时身份凭证,即安全令牌(STS Token)。 > 功能 使用RAM用户扮演角色时获取STS Token: - 有权限的RAM用户可以使用自己的访问密钥调用AssumeRole - 获取扮演角色的临时身份凭证接口,以获取某个RAM角色的STS Token,从而使用STS Token访问阿里云资源。 - 通常用于跨账号访问场景和临时授权场景。更多信息,请参见扮演RAM角色、跨阿里云账号的资源授权和移动应用使用临时安全令牌访问阿里云。 角色SSO时获取STS Token: - 进行角色SSO时,通过调用AssumeRoleWithSAML - SAML角色SSO时获取扮演角色的临时身份凭证或AssumeRoleWithOIDC - OIDC角色SSO时获取扮演角色的临时身份凭证接口,以获取某个RAM角色的STS Token,从而使用STS Token进行单点登录(SSO登录)。 > 优势 使用STS Token,减少长期访问密钥(AccessKey)泄露的风险。 STS Token具有时效性,可以自定义有效期,到期后将自动失效,无需定期轮换。 可以为STS Token绑定自定义权限策略,提供更加灵活和精细的云资源授权。 ## RAM用户 RAM用户是RAM的一种实体身份类型。可以为阿里云账号(主账号)创建RAM用户并为其授权,实现不同RAM用户拥有不同资源访问权限的目的。 当企业存在多用户协同访问资源的场景时,可以创建多个RAM用户并按需为其分配最小权限,避免多用户共享阿里云账号(主账号)密码或访问密钥(AccessKey),从而降低企业的安全风险。 > 概述 RAM用户是RAM的一种实体身份类型,有确定的身份ID和身份凭证,它通常与某个确定的人或应用程序一一对应。 RAM用户具备以下特点: - RAM用户由阿里云账号(主账号)或具有管理员权限的其他RAM用户、RAM角色创建,创建成功后,归属于该阿里云账号,它不是独立的阿里云账号。 - RAM用户不拥有资源,不能独立计量计费,由所属的阿里云账号统一付费。 - RAM用户必须在获得授权后,才能登录控制台或使用API访问阿里云账号下的资源。 - RAM用户拥有独立的登录密码或AccessKey。 - 一个阿里云账号下可以创建多个RAM用户,对应企业内的员工、系统或应用程序。 > 用户类型 按照RAM用户的创建途径,RAM用户分为以下几种: 手动创建:在RAM中创建的RAM用户。 SCIM同步:通过SCIM协议从身份提供商(IdP)同步到RAM中创建的用户,不支持手动删除。 云SSO同步:通过云SSO的RAM用户同步功能创建的RAM用户。该类型的RAM用户必须通过云SSO登录,不能直接通过RAM用户名密码登录。可以绑定钉钉,但不可以使用RAM钉钉扫码登录。RAM用户同步任务删除后,才能手动删除保留的RAM用户。 RAM访问控制台地址:https://ram.console.aliyun.com/overview ## 用户组 RAM用户组是RAM的一种实体身份类型,RAM用户组可以对职责相同的RAM用户进行分类并授权,从而更高效地管理RAM用户及其权限。 > 场景 在RAM用户职责发生变化时,只需将其移动到相应职责的RAM用户组下,不会对其他RAM用户产生影响。 当RAM用户组的权限发生变化时,只需修改RAM用户组的权限策略,即可应用到所有RAM用户。 > 使用限制 RAM用户组的使用限制,请参见[使用限制](https://help.aliyun.com/zh/ram/product-overview/limits#concept-gmw-yhf-xdb)。 ## RAM角色 RAM角色是一种虚拟用户,可以被授予一组权限策略。 与RAM用户不同,RAM角色没有永久身份凭证(登录密码或访问密钥),需要被一个可信实体扮演。扮演成功后,可信实体将获得RAM角色的临时身份凭证,即安全令牌(STS Token),使用该安全令牌就能以RAM角色身份访问被授权的资源。 > 角色类型 根据不同的可信实体,RAM角色分为以下三类: 可信实体为阿里云账号的RAM角色:允许RAM用户或RAM角色扮演的角色。扮演角色的RAM用户或RAM角色可以属于自己的阿里云账号,也可以属于其他阿里云账号。该类角色主要用于解决跨账号访问和临时授权问题。 可信实体为阿里云服务的RAM角色:允许云服务扮演的角色。分为普通服务角色和服务关联角色两种。该类角色主要用于解决跨服务访问问题。 可信实体为身份提供商的RAM角色:允许可信身份提供商下的用户所扮演的角色。该类角色主要用于实现与阿里云的单点登录(SSO)。 > 应用场景 **临时授权访问**: 通常情况下,建议您通过服务端调用API,尽可能保证访问密钥不被泄露。但是有些上传文件的场景最好采用客户端直传的形式,避免服务端中转带来的多余开销。此时,可以由服务端下发临时安全令牌(STS Token),客户端通过临时安全令牌(STS Token)进行资源直传。 **跨账号访问**: 当您拥有多个阿里云账号,例如:账号A和账号B,希望实现账号B访问账号A的指定资源。此时,您可以在账号A下创建可信实体为账号B的RAM角色,并授权允许账号B下的某个RAM用户或RAM角色可以扮演该角色,然后通过该角色访问账号A的指定资源。 **跨服务访问**: 在某些场景下,一个云服务为了完成自身的某个功能,需要获取其他云服务的访问权限。例如:配置审计(Config)服务要读取您的云资源信息,以获取资源列表和资源配置变更历史,就需要获取ECS、RDS等产品的访问权限。此时,您可以创建可信实体为阿里云服务的RAM角色解决该问题。推荐您优先使用服务关联角色,对于不支持服务关联角色的云服务,请使用普通服务角色。 **单点登录(角色SSO)**: 阿里云与企业进行角色SSO时,阿里云是服务提供商(SP),而企业自有的身份管理系统则是身份提供商(IdP)。通过角色SSO,企业可以在本地IdP中管理员工信息,无需进行阿里云和企业IdP间的用户同步,企业员工将使用指定的RAM角色登录阿里云。此时,您可以创建可信实体为身份提供商的RAM角色解决该问题。 > 基本概念 | **概念** | **说明** | | -------- | ------------------------------------------------------------ | | 可信实体 | 角色的可信实体是指可以扮演角色的实体身份。创建角色时必须指定可信实体,角色只能被可信实体扮演。可信实体可以是阿里云账号、阿里云服务或身份提供商。 | | 角色ARN | 角色ARN是角色的全局资源描述符,用来指定具体角色。ARN遵循阿里云ARN的命名规范,格式为`acs:ram::<account-id>:role/<role-name>`。其中,`<role-name>`会将角色的名称全部转换为小写。 | | 权限策略 | 权限策略是用语法结构描述的一组权限的集合,可以精确地描述被授权的资源集、操作集以及授权条件。权限策略是描述权限集的一种简单语言规范。一个RAM角色可以绑定一组权限策略,没有绑定权限策略的RAM角色可以存在,但不能访问资源。 | | 扮演角色 | 扮演角色是实体用户获取角色安全令牌的方法。 | | 切换身份 | 切换身份是在控制台中实体用户从当前登录身份切换到角色身份的方法。一个实体用户登录到控制台之后,可以切换到被许可扮演的某一种角色身份,然后以角色身份操作云资源。当用户不需要使用角色身份时,可以从角色身份切换回原来的登录身份。 | | 安全令牌 | 安全令牌(STS Token)是角色身份的一种临时访问密钥。角色身份没有确定的访问密钥,当一个实体用户要使用角色时,必须通过扮演角色来获取对应的角色令牌,然后使用角色令牌来调用阿里云服务API。 | 扮演角色是实体用户获取角色安全令牌的方法。具体如下:  通过控制台扮演角色:一个实体用户登录控制台后,通过切换身份的方式扮演RAM角色。通过API扮演角色:一个实体用户调用AssumeRole可以获得角色的安全令牌,使用安全令牌可以访问云服务API。

毛林

2025年10月11日 12:05

转发文档

收藏文档

上一篇

下一篇

手机扫码

复制链接

手机扫一扫转发分享

复制链接

Markdown文件

PDF文档(打印)

分享

链接

类型

密码

更新密码